情報セキュリティの3要素(CIA)とは?意味・リスク・対策までわかりやすく解説

セキュリティ対策って具体的に何をすればよいのかわからない

情報漏えいを防ぎたいけど、何からはじめればよいのか悩んでいる

「CIA」と聞いたことはあるが、何の略かさえあいまい

企業の情報管理が厳しく問われる現代において、情報セキュリティの基本を学ぶうえで避けて通れないのが、CIAの3要素である「機密性」「完全性」「可用性」です。

CIAの3要素をバランスよく保つことが、情報資産を守る際に役立ちます。

本記事では、情報セキュリティにおけるCIAの意味と重要性、よくあるリスク、実践すべき対策まで徹底的に解説します。

情報セキュリティはなぜ重要なのか?

インターネットが生活やビジネスに欠かせない現代では、情報の漏えいや改ざん、サービス停止といったリスクが現実的に存在しています。

情報セキュリティは、企業の経営基盤を支える最重要課題のひとつです。ここでは、情報セキュリティの重要性について詳しく解説します。

情報セキュリティは社会と企業の信頼を守る基盤

顧客情報や取引先データ、個人情報などビジネスでは多くの情報資産が取り扱われています。

仮に情報が流出すれば、個人情報保護法違反などの法的リスクだけでなく、社会的信用度の低下につながります。

とくに、IT企業・医療・金融といった分野では一度の漏えいが致命傷となり、取引停止や炎上リスクにもつながりかねません。

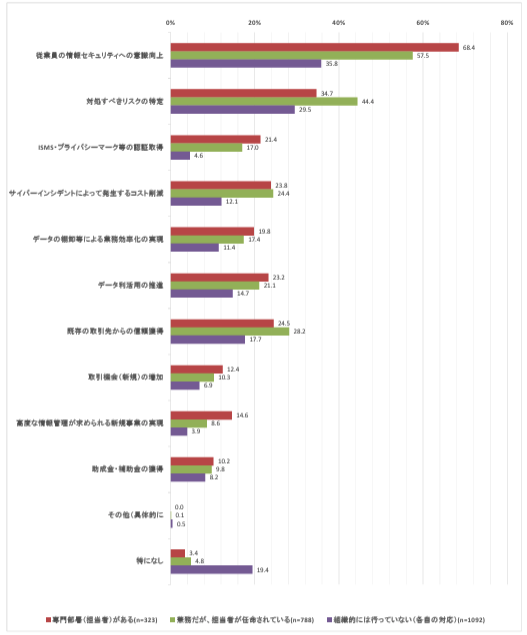

IPAの調査によると、実際に多くの企業では情報セキュリティ対策に対して「既存の取引先からの信頼獲得(22.4%)」や「取引機会(新規)の増加」(8.9%)といった効果を期待しています。

情報セキュリティは、顧客情報や取引先データといった情報資産を守り、社会と企業の信頼を守る基盤として重要な役割を果たしているといえるでしょう。

企業・個人が直面するセキュリティリスク

情報セキュリティ上のリスクは、企業だけでなく、一般ユーザーにも深刻な影響を及ぼします。

とくにデジタル化の進んだ現代では、攻撃手法が巧妙化しており、企業・個人問わずセキュリティリスクを抱えていると考えられるでしょう。

IPAの調査によると、組織と個人はそれぞれ以下のようなセキュリティリスクを抱えていると報告されています。

| 「組織」向け脅威 | 「個人」向け脅威 |

|---|---|

| ランサム攻撃による被害 | インターネット上のサービスからの個人情報の窃取 |

| サプライチェーンや委託先を狙った攻撃 | インターネット上のサービスへの不正ログイン |

| システムの脆弱性を突いた攻撃 | クレジットカード情報の不正利用 |

| 内部不正による情報漏えい等 | スマホ決済の不正利用 |

| 機密情報等を狙った標的型攻撃 | 偽警告によるインターネット詐欺 |

※参考:独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2025」

マルウェアや内部不正など企業側にはさまざまなセキュリティリスクがあるほか、個人もフィッシング詐欺やSNS・通販サイトなどからの情報漏えいなどの被害が実際に起きています。

より巧妙化したサイバー攻撃などから情報資産や自身を守るためにも、情報セキュリティへの理解は必須といえるでしょう。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

情報セキュリティの3要素(CIA)とは?

情報セキュリティの基本は、「CIAの3要素」と呼ばれる枠組みで成り立っています。CIAは、以下の3つの英単語の頭文字を取ったものです。

各要素の詳細について詳しく解説します。

機密性(Confidentiality)とは?

機密性とは、情報資産へのアクセスに許可された人だけがみられる状態にコントロールできていることを指します。

たとえば、顧客情報、社員情報、決算資料などが第三者に漏洩すれば、企業は社会的信頼を失うだけでなく、法的責任も問われる可能性があります。

- IDとパスワードによる認証管理

- アクセス権限の最小化(最小権限の原則)

- データの暗号化(AES、SSL/TLSなど)

- 多要素認証(MFA)の導入

- スクリーンロック・PCの自動ログオフ設定

また、機密性はサーバーエリアへの入退室管理など、物理的な対策も含まれている点を把握しておきましょう。

完全性(Integrity)とは?

完全性とは、情報が正確で改ざんされていないことを保証する考え方です。企業内のデータが意図せず変更・破損された場合、その情報をもとに判断された業務や経営判断は大きな誤りになります。

たとえば、財務データが不正に書き換えられたり、電子契約書の内容が途中で変更されていたりすれば、企業の信用は失墜し、損害賠償の対象にもなりかねません。

- ファイルのチェックサム(ハッシュ)による改ざん検知

- 電子署名やタイムスタンプの利用

- システム操作ログ(監査ログ)の取得と保管

- バージョン管理の徹底(Git等)

完全性は情報の信頼性を守るために欠かせない要素です。取引記録や契約情報など、正確性が求められる情報を扱う業務は優先的に対策するべきといえるでしょう。

可用性(Availability)とは?

可用性とは、必要なときに情報やシステムが問題なく使える状態を意味します。機密性や完全性が高くても、肝心なときに情報へアクセスできなければ意味がありません。

たとえば、医療機関で電子カルテが閲覧できない状態になれば、命に関わる事態も起こり得るでしょう。

- サーバーやネットワーク機器の冗長化

- 自動・定期的なバックアップ

- BCP(事業継続計画)の策定

- UPS(無停電電源装置)や発電機の導入

- 障害検知と即日通知の仕組み …etc

可用性は、日常業務やビジネス継続性を支える重要な要素です。災害や攻撃などによってシステムが停止しても、早期に復旧できる体制を構築することが求められます。

CIAの3要素はバランスが重要

CIAの3要素はそれぞれが重要でありながら、単独で強化すればよいわけではありません。ひとつの要素に偏ることで、別の要素を犠牲にするケースが多く存在します。

たとえば、機密性を高めるためにアクセス制限を厳しくしすぎると、情報が必要なときに閲覧できず可用性が損なわれます。

ここでは、CIAのバランスについて詳しくみていきましょう。

CIAの相互関係を理解すればリスク判断がしやすくなる

情報セキュリティの3要素である「機密性・完全性・可用性」は、それぞれが独立した概念ではありません。実際には互いに密接に関連し合い、ある対策を強化すると別の要素に影響を及ぼすことが多くあります。

- 機密性を重視 → アクセス制限が強化され、可用性が低下しやすい

- 可用性を重視 → アクセスを広げすぎて、機密性が低下しやすい

- 完全性を重視 → 確認や承認作業が増えて、可用性が低下しやすい

すべてを完璧に守ることは現実的ではないため、どの業務にどのようなリスクがあるのかや妥協点はどこかを見極める必要があります。

CIAは単独よりも全体のバランスを取ることが鍵

セキュリティ対策において重要なのは、3要素のバランスを意識することです。ひとつの要素に偏った対策は、かえって他のリスクを高める結果になりかねません。

たとえば、顧客データを厳重に保護しても、システム障害時にデータへアクセスできなければ意味がありません。

また、利便性だけを重視して誰でもアクセスできるようにすれば、情報漏えいのリスクが高まります。

- 情報の重要度に応じて対策レベルを調整する

- 「過剰な対策」より「業務に合った対策」を選ぶ

- 定期的にリスクアセスメントを実施し、見直す

適切に情報を守るためにも、CIAのバランスについてよく考えるようにしましょう。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

情報セキュリティにおける主要な脅威

情報セキュリティにおける主要な脅威は、以下のとおりです。

- 外部攻撃・内部攻撃

- サイバー攻撃

- 人的ミス

あらゆる脅威に対応するためには、手口の特徴や被害事例を正しく理解し、自社の対策状況を見直すことが不可欠です。

ここでは、情報セキュリティの脅威について詳しく解説します。

外部攻撃と内部脅威の違い

セキュリティリスクは「外部」だけではありません。情報漏えいの原因は、社内の人間によるミスや不正行為などの内部脅威によるものであるケースも多いです。

企業のセキュリティ対策がうまく機能していないケースでは、内部要因が深刻なリスクになります。

| 分類 | 主な手口 | 例 |

|---|---|---|

| 外部攻撃 | サイバー犯罪者やハッカーによる攻撃 | マルウェア、フィッシング、DDoS攻撃など |

| 内部脅威 | 従業員・委託先など内部関係者の行動 | USB持ち出し、誤送信、故意の改ざんなど |

外部攻撃は派手で目立ちますが、内部脅威は検知されにくく、長期間放置されるケースも多く見られます。

そのため、セキュリティ対策では技術的な対策に加えて、社員教育やルール整備など人への対策も徹底することが重要です。

主なサイバー攻撃はこの4つを押さえておくべき

サイバー攻撃には多くの手法がありますが、とくに被害が深刻化しやすい代表的な4つを押さえておく必要があります。

ここでは、代表的なサイバー攻撃について解説します。

マルウェアとランサムウェア

マルウェアとは悪意あるソフトウェアの総称で、ウイルス・スパイウェア・ワームなども含まれます。感染すると、PCやサーバーが遠隔操作され、情報を抜き取られたり破壊されたりします。

近年被害が急増しているのがランサムウェアです。ランサムウェアは、ファイルを暗号化して使用できなくし、復号と引き換えに金銭(=身代金)を要求する攻撃です。

- 添付ファイル付きメール(業務通知を装う)

- フリーソフトや偽のアップデート画面

- 脆弱なリモートデスクトップ接続を通じた侵入

ランサムウェアに感染すると業務が完全に停止し、復旧に数日~数週間を要することもあります。

被害を防ぐためには、ウイルス対策ソフトの導入だけでなく、バックアップの定期取得やメールフィルタの強化も欠かせません。

フィッシング詐欺

フィッシング詐欺とは、実在する企業やサービスを装ってユーザーをだまし、IDやパスワード、クレジットカード情報などを不正に取得する攻撃手法です。

- メールやSMSで「緊急の対応」を促す文面

- 本物そっくりのURLやロゴデザイン

- クレジットカード再登録やパスワード更新を名目とする

近年は本物そっくりのログイン画面やメールが用いられるため、見抜くのが非常に困難になっています。

企業では、社員が偽メールに騙されて社内システムにID・パスワードを入力してしまい、機密情報が盗まれるケースも少なくありません。

フィッシング詐欺を防止するためには、リンク先URLの確認や正規サイトからの直接アクセスが有効です。

DDoS攻撃

DDoS攻撃(分散型サービス拒否攻撃)は、複数の端末から一斉に大量のアクセスを送り付けることで、Webサイトやアプリケーションをダウンさせる攻撃です。

- Webサイトが一時的にダウンする

- 顧客の信頼を失い、ビジネス機会を喪失する

- 継続的な攻撃で、他のセキュリティ層にも負荷がかかる

通信帯域やサーバー処理能力を圧迫し、正規のユーザーが利用できなくなる状態に追い込みます。ECサイトやオンライン予約システムなど、24時間の安定稼働が求められるサービスにとっては致命的なリスクとなります。

ゼロデイ攻撃

ゼロデイ攻撃とは、ソフトウェアやOSに存在する修正プログラムが公開されていない脆弱性を狙った攻撃です。

- 修正プログラムが未提供の状態で攻撃が行われる

- セキュリティソフトでも対応が間に合わない場合がある

- 被害が発覚しにくく、長期間潜伏するケースもある

攻撃者は、発見されたのセキュリティホールを狙い、マルウェアを仕込んだり、機密情報に不正アクセスしたりします。

開発元が脆弱性に気づいていない状態のうちにおこなわれるため、検知や防御が難しい点が特徴です。

人的ミスによる情報漏えい

サイバー攻撃と並んで多いのが、従業員のミスによる情報漏えいです。

- メールの誤送信(CC/BCCの混同、添付ミス)

- パスワードの使い回しや共有

- USBメモリなど外部メディアの紛失

- システム設定の操作ミスによる公開状態

人的ミスは知識不足や忙しさによる確認漏れなどから発生するケースが多く、技術的な対策のみでは対応が難しくなります。

社内ルール・マニュアルの明文化や定期的な情報セキュリティ研修などを実施し、人的ミスによるリスクを少しでも下げる取り組みが重要です。

CIAを維持するための情報セキュリティ対策

情報セキュリティの3要素「機密性・完全性・可用性」を維持するには、それぞれの特性に応じた具体的な対策が必要です。

ここでは、CIAを維持するための情報セキュリティ対策について解説します。

機密性を守るにはアクセス制御と暗号化が有効

機密性を保つためには、誰が・いつ・何の情報にアクセスできるかを明確にし、不正なアクセスを防ぐ仕組みが重要です。

また、通信経路や保存データを暗号化することで、万が一情報が漏えいしても、内容が第三者に解読されるリスクを低減できます。

- アクセス権限の設定

- ユーザー認証の強化(多要素認証の導入)

- 通信や保存データの暗号化(SSL/TLS、BitLockerなど)

- アクセスログの取得と定期監査

- 退職者・異動者のアカウント適切管理

アクセス制御や暗号化などの取り組みは継続的に見直し・更新しておくと、より強固なセキュリティを実現できます。

完全性を保つには改ざん検知とログ管理が重要

完全性を保つためには、改ざん検知やログ管理の仕組みを導入すると効果的です。

- デジタル署名やタイムスタンプで改ざんを検知

- 監査ログ(操作ログ・システムログ)の自動取得

- ファイルのバージョン管理による変更履歴の記録

- WORMストレージ(書き換え不可な保存領域)の活用

- 二重チェックや承認フローの設計

誰かにデータを改ざんされたり、誤って削除されたりした場合、業務判断や法令対応を誤るなどのリスクにつながる可能性があります。

完全性を維持する対策を積極的に取り入れ、トラブル発生時の信用回復や訴訟リスクを低減しておくようにしましょう。

可用性を確保するには冗長化とバックアップが必須

可用性を維持するためには、必要なときに必要な情報やシステムにアクセスできる状態にしておかなければなりません。

どれほど機密性・完全性が高くても、業務が止まってしまっては意味がありません。

システム障害・災害・ランサムウェア感染など、あらゆるリスクに備えるために、冗長化とバックアップをおこなうことが可用性の維持につながります。

バックアップに関しては取得しておくだけではなく、復元できるかどうかのテストまで含めて対応しておくと安心です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

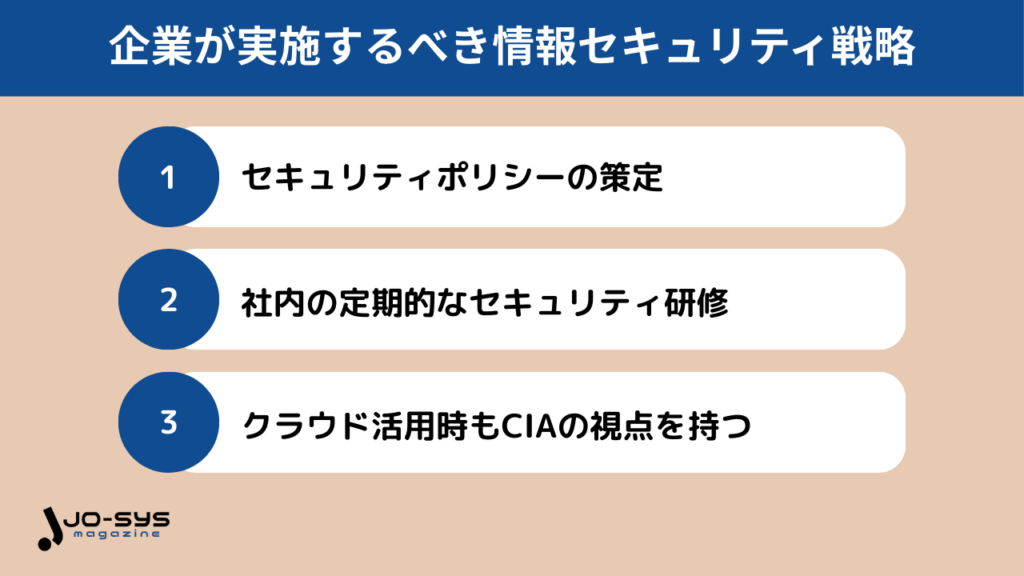

企業が実施すべき情報セキュリティ戦略

企業が実施するべき情報セキュリティ対策は、以下のとおりです。

セキュリティ対策はウイルス対策ソフトの導入だけでは不十分です。とくに人的ミスや内部不正は、技術対策だけでは防げません。

ここでは、企業が情報資産を守るために実施するべきセキュリティ対策について解説します。

セキュリティポリシーは対策の基本方針になる

セキュリティポリシーとは、企業がどのような理念と方針で情報資産を守るのかを、経営者が正式に示した文書です。

※参考:独立行政法人 情報処理推進機構「サイバーセキュリティ経営ガイドラインVer3.0」

明確なポリシーがなければ、担当者ごとに判断がばらつき、その場しのぎの対応や属人化、さらには重大な情報漏洩につながるリスクがあります。

- 企業としてのセキュリティに対する基本姿勢

- 情報資産の定義と重要度分類

- 権限管理・アクセス制御のルール

- 禁止行為・推奨行動・違反時の対応

- 教育・訓練の実施計画

- 外部委託やクラウド利用に関する方針

セキュリティポリシーは作成するだけで満足するのではなく、周知や定期的な見直しなどをおこなうようにし、組織全体の意識を高めるようにしましょう。

クラウドサービスを利用する場合は、クラウドのセキュリティ規格(ISOやNIST等)への準拠も考慮し、役割・責任を明確にした上で社内外に周知することが重要です。

社員教育と意識向上の重要性

情報漏えいの多くは、人によるミスや判断ミスが原因です。いくら高度なセキュリティシステムを導入しても、従業員のリテラシーが低ければ防げないリスクが数多く存在します。

たとえば、社内ネットワークに直接アクセスできる立場の社員がフィッシングメールに騙されれば、個人情報の漏えいなどのリスクにつながる可能性があるでしょう。

人的ミスによるリスクを低減するためにも、社員教育を定期的に実施し、セキュリティ意識を向上させる取り組みが重要です。

IPAの調査でも、さまざまな脅威へ対応するためには、情報リテラシーやモラルを向上させることが重要であると言及されています。

- 新入社員向け・年次更新のセキュリティ研修を制度化する

- 実際の攻撃例を使った擬似訓練を実施する

- 情報漏えい事例や事故の背景を共有し、意識を高める

- ミスが起きたときの報告制度を整備し、責めずに再発防止に活かす

セキュリティ教育は一度で終わらせずに、継続的におこなうようにしましょう。

クラウド活用時もCIAの視点を持つことが重要

クラウドはオンプレミスと異なり、データが外部に存在するため、CIAの視点を持って環境を設計・運用することが重要です。

利便性ばかり重視すると、情報漏えいや改ざんのリスクが大きくなります。

クラウドにおけるCIA対策の具体例

| CIA要素 | クラウドで意識すべき対策例 |

|---|---|

| 機密性 | アクセス制限、IP制限、SaaSごとのロール設計、 暗号化設定 |

| 完全性 | 監査ログの確認、API通信の改ざん対策、 バージョン管理 |

| 可用性 | サーバ障害時の自動フェイルオーバー、 定期バックアップ |

クラウドは便利なサービスですが、CIAの3要素を意識してセキュリティレベルを維持した状態で運用するようにしてください。

CIAに関するよくある質問(Q&A)

クラウドはCIAの責任がクラウド事業者になりますか?

クラウドには責任共有モデルが存在しており、クラウドベンダーが守る部分と利用者が守る部分が明確に分かれています。

| クラウド事業者の責任 | 利用企業の責任 |

|---|---|

| ・インフラの物理的セキュリティ ・ネットワーク保護 ・システムの保守 | ・アクセス権限の設定 ・データの暗号化 ・アプリケーションレベルの設定 |

中小企業でも実施できる低コストなセキュリティ対策とは?

コストが限られている場合は、費用対効果の高い対策から導入すると強固なセキュリティを実現できます。

- 強固なパスワードポリシーの導入

- 従業員のリテラシー教育

- 定期的なバックアップ …etc

導入後にコストに余裕が生まれてきた場合は、クラウドサービスの活用やウイルス対策ソフトなどのセキュリティツールの導入などがおすすめです。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

まとめ | CIAの視点で情報セキュリティを強化しよう

情報セキュリティを効果的に守るためには、「CIA(機密性・完全性・可用性)」の3つの基本概念を理解し、実際の対策に反映させることが不可欠です。

どれか一つに偏るのではなく、自社の業務や情報資産に合わせて最適なバランスを見極めることが、真のセキュリティ強化につながります。

情報セキュリティは、IT部門や一部の担当者だけで担うものではありません。全社員が正しい知識と意識を持ち、継続的に取り組む必要があります。

CIAのバランスを意識しながらセキュリティ対策を実施し、企業の情報資産を守りましょう。

.jpg)