【実例つき】サプライチェーン攻撃の手口と対策7選|自社と取引先のセキュリティを守る方法

取引先のミスで自社がサイバー攻撃を受けた

ウイルス対策をしていたのに、別の経路から侵入された

委託先のセキュリティまで管理する余裕がない

セキュリティ対策を講じている企業でも、取引先の脆弱性を突かれる「サプライチェーン攻撃」によって重大な被害を受けるケースが急増しています。

実際に大手自動車メーカーがサプライチェーン攻撃による被害を受け、国内全工場が一時停止した例もありました。自社だけでなく、関係企業全体のセキュリティが問われる時代に突入しています。

この記事では、2025年の10大脅威にもランクインしたサプライチェーン攻撃の概要、手口、実例、そして取るべき具体的な対策までをまとめて解説します。

サプライチェーン攻撃とは?取引先を経由して侵入される巧妙な手口に注意

サプライチェーン攻撃とは、自社ではなく、取引先や業務委託先を突破口として自社に侵入するサイバー攻撃です。

- 自社以外の取引先・委託先を経由して侵入する

- 攻撃対象が広範囲にわたる(直接関係ない部門にも影響)

- 被害の発見が遅れやすく、深刻化しやすい

自社のセキュリティが強固であっても、取引先のセキュリティが脆弱な場合に侵入されるため、被害の発見が遅れやすく深刻化しやすい特徴があります。

一度成功すれば多くの企業に同時に被害を与えることができるため、攻撃者にとっても効率的な方法です。

サプライチェーン攻撃を防ぐためには、自社の対策に加えて、サプライチェーン全体でのセキュリティ対策が求められています。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

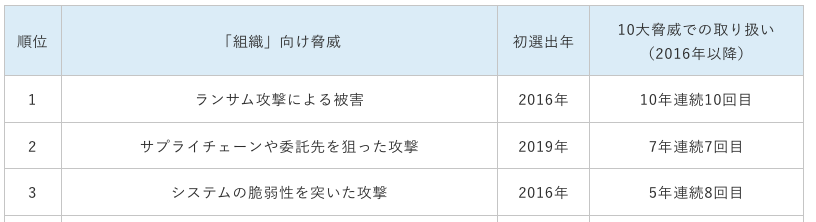

サプライチェーン攻撃は2025年の10大脅威第2位

IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威2025」によると、サプライチェーン攻撃はランサムウェアに次ぐ第2位の脅威とされています。

結果から、自社だけのセキュリティ対策でサイバー攻撃から情報資産を守ることが困難であることがわかるでしょう。

現在、多くの企業が生産や物流などのプロセスに関わってくるため、攻撃対象となる企業が増加し、結果としてリスクを増大させています。

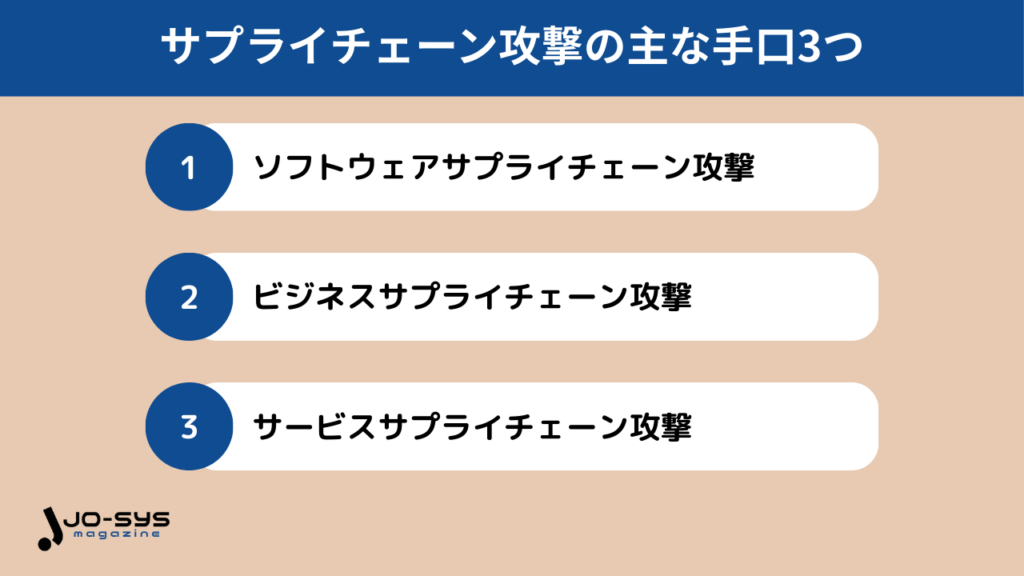

サプライチェーン攻撃の主な手口3つを解説

サプライチェーン攻撃には、攻撃方法が以下のように複数存在します。

それぞれ詳しく解説します。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、攻撃者がソフトウェアの開発・配布段階でマルウェアを混入させる手法です。

- ソフトウェアを正規に導入しているため、信頼性が高く見えてしまう

- 感染拡大が一斉かつ広範囲に及びやすい

- 攻撃の発見が遅れ、被害が大規模化しやすい

正規のアップデートやインストール作業の中に悪意あるコードが含まれており、ユーザーはそれに気づかずに感染してしまいます。

アップデートが安全と思い込むのではなく、ソフトウェア提供元の信頼性や、導入後の監視体制を整えることが防止策として重要です。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、標的となる大企業と取引関係のある中小企業や子会社を経由して侵入する攻撃手法です。

攻撃者はまず、標的企業の取引先を調査し、セキュリティの甘い企業に侵入します。そして侵入した企業から正規の業務連絡を装い、マルウェア付きのメールやファイルを本命の大企業へ送りつけます。

- 中小の関連会社・委託先などを踏み台にして攻撃

- セキュリティ対策が不十分な企業が狙われやすい

- ランサムウェアを仕込んだメールで大企業から金銭を要求する目的

ビジネスサプライチェーン攻撃は、大手企業にランサムウェア付きメールを送信して金銭を要求することが目的です。

また、子会社や委託先のシステムに不正アクセスし、組織が保有する機密情報を摂取する手口もあります。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、クラウドサービス事業者やITインフラ管理会社(MSP)など、企業が利用している外部サービス提供者を攻撃し、間接的に標的企業へ侵入する手法です。

企業のIT環境がクラウドやSaaSに依存している現代において、非常に深刻な脅威となっています。

- クラウド・SaaS・インフラ事業者を狙う

- SaaS時代においてリスクが大きい

- 攻撃者がマルウェア・ランサムウェアを仕込むケースが多い

たとえば、クラウドストレージにマルウェアを仕込み、正規ファイルに見せかけてウイルス感染を拡大させるといった手法があります。

また、MSPの管理用ダッシュボードが乗っ取られ、顧客企業のネットワークへ不正アクセスされるリスクもあるでしょう。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

実際に起きたサプライチェーン攻撃の事例を解説

サプライチェーン攻撃のリスクを実感するには、実際の被害事例を知ることが何より効果的です。

特に、取引先のセキュリティ不備が発端となり、日本を代表する大企業が被害を受けたケースは、他人事ではありません。

ここでは、実際に起きたサプライチェーン攻撃の事例を解説します。

トヨタ部品サプライヤーへのランサム攻撃で国内全工場が一時停止

2022年2月、トヨタ自動車の主要部品サプライヤーである小島プレス工業がランサムウェア攻撃を受け、社内システムが停止しました。

この結果、トヨタの部品調達システムにまで影響が波及し、部品供給が一時的にストップしています。トヨタは国内すべての工場(14工場28ライン)の稼働を停止する事態に追い込まれました。

- 約1万台の車両生産が遅延

- 日野自動車、ダイハツ工業も国内工場を一時停止

- 自動車業界全体に混乱が広がり、経済損失が発生

今回の事例は、一社のセキュリティ対策の不備が、取引全体の供給網を止めてしまうリスクを象徴する事例です。

「うちは大手ではないから狙われない」と考える企業も多いですが、攻撃者の目的は“大手に被害を与えるために中小を狙う”視点であることを忘れないようにしましょう。

委託先PCのマルウェア感染から韓国NAVER Cloud経由で情報流出

2023年10月、LINEヤフーにおいて44万件以上の個人情報が漏洩する深刻なインシデントが発生しました。

原因は、関係会社である韓国NAVER Cloudのシステムを経由した第三者の不正アクセスです。

委託先企業の従業者が使用していたPCがマルウェアに感染しており、そこから共通の認証基盤を通じて旧LINE社内システムへ不正にアクセスされました。

- 感染元はNAVER Cloudの委託先企業の従業者PC

- 共通認証を利用していたため、LINEヤフーの内部システムに不正アクセスが可能な状態に

- 情報には「通信の秘密」に該当する内容も含まれていた

この事例は、サービスサプライチェーン攻撃とビジネスサプライチェーン攻撃の複合型ともいえます。特に注目すべきは、社内のシステムが委託先のセキュリティ状況に依存していた点です。

内部ネットワークの構造や認証の設計が、実は外部のPC一台から突破可能だったという事実は、多くの企業にとって他人事ではないでしょう。

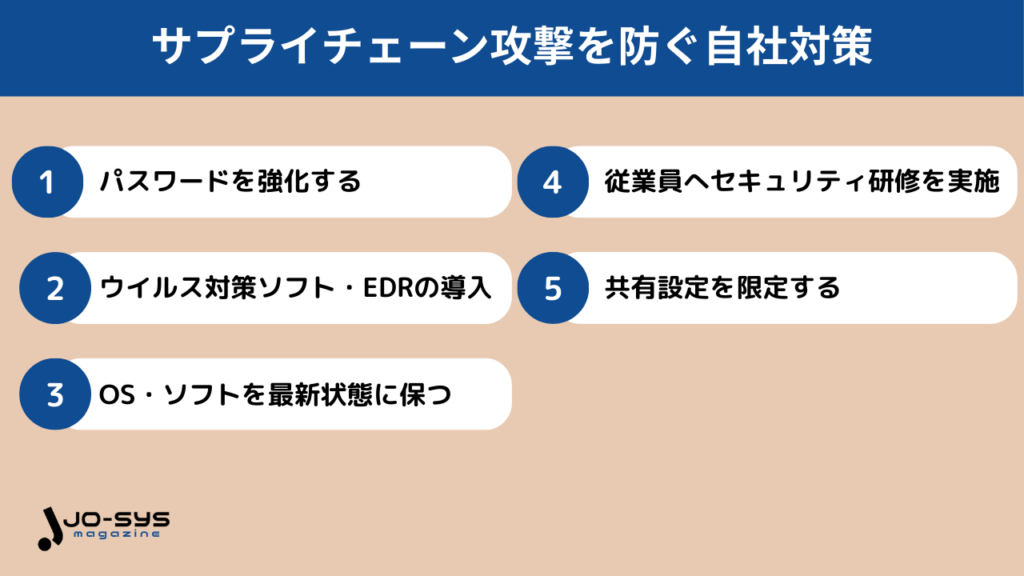

サプライチェーン攻撃を防ぐ自社対策5選

サプライチェーン攻撃は、取引先や委託先の脆弱性を突くため、完全に防ぐのは容易ではありません。

しかし、自社でできるセキュリティ対策を実施しておくことで、被害リスクを最小限に抑えられます。

ここからは、サプライチェーン攻撃を防ぐ自社向け対策を解説します。

パスワードを強化する

パスワードの強化は、基本的かつ効果的なセキュリティ対策です。

多くのサイバー攻撃が「安易なパスワード」「使い回し」など、ヒューマンエラーに起因しているため、まずは従業員一人ひとりのパスワード管理を見直すことが重要です。

パスワードの強化は、以下のポイントを意識しましょう。

- 英数字・記号を組み合わせた12文字以上のパスワードを使用

- サービスごとに異なるパスワードを設定

- 定期的なパスワード更新を促進

- パスワード管理ツールの導入も検討

さらに、二要素認証(2FA)を併用することで突破されにくい防御体制が構築できます。

クラウドサービスや社内ポータルにも2FAを義務付けることで、万一ID情報が漏洩しても不正ログインを防げます。

ウイルス対策ソフト・EDRなどの導入で異常を検知

マルウェアやランサムウェアの侵入を防ぐには、ウイルス対策ソフトの導入だけでなく、EDR(Endpoint Detection and Response)のような高度な検知・対応ツールの併用が有効です。

感染そのものを完全に防ぐことは困難なため、侵入後の対策も強化しておくとセキュリティ事故を減らせるでしょう。

重要なのは、異常が発生した時点で即座に検知・隔離できる体制を整えることです。EDRは操作ログを残すため、万一インシデントが発生しても原因特定が迅速におこなえます。

OSやソフトを常に最新状態にして脆弱性を塞ぐ

OSや業務アプリケーションには日々新たな脆弱性が発見されており、開発元はセキュリティパッチを通じて修正しています。

更新を放置したままにしていると、脆弱性を突かれて攻撃されるリスクが高まるため注意が必要です。

特に、サポートが終了したOSやアプリ(例:Windows 8.1、古いJavaなど)を業務で使い続けているケースは非常に危険です。

普段からアップデート情報を確認し、最新状態に保つようにしておきましょう。

従業員へセキュリティ研修を実施する

サプライチェーン攻撃は技術的な対策だけではなく、従業員への教育によって組織全体のセキュリティリテラシーを高めて置くことも重要です。

実際、多くのサイバー攻撃は「従業員のクリック」や「不注意な送信」がきっかけで被害が拡大しています。

- フィッシングメールの見分け方

- USBメモリや外部サービスの取り扱い注意点

- クラウド・共有ドライブの権限管理ルール

- 実際のサイバー攻撃事例とそこから学べる教訓

- テレワーク時のセキュリティルール …etc

研修は一度きりでは意味がありません。年に1〜2回は全社で研修を実施し、加えて新入社員や外部委託社員にも必ず受講を義務づける体制が重要です。

ファイルやデータ共有設定を限定的にして被害拡大を防ぐ

万が一、攻撃者に社内システムへの侵入を許してしまった場合でも、被害を局所的にとどめるための共有設定制限が有効です。

- 社内ファイルが「全社員閲覧可」になっている

- クラウドドライブの共有リンクが「リンクを知っていれば誰でもアクセス可能」になっている

- 管理者権限を複数人が使い回している

- 外部委託先が不要なファイルまでアクセス可能になっている

上記のような設定をおこなっていると、サプライチェーン攻撃によって侵入された際に、情報を簡単に摂取されてしまうでしょう。

そのため、全社的に定期的なアクセス権チェックと、ガイドラインの策定・教育が不可欠です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

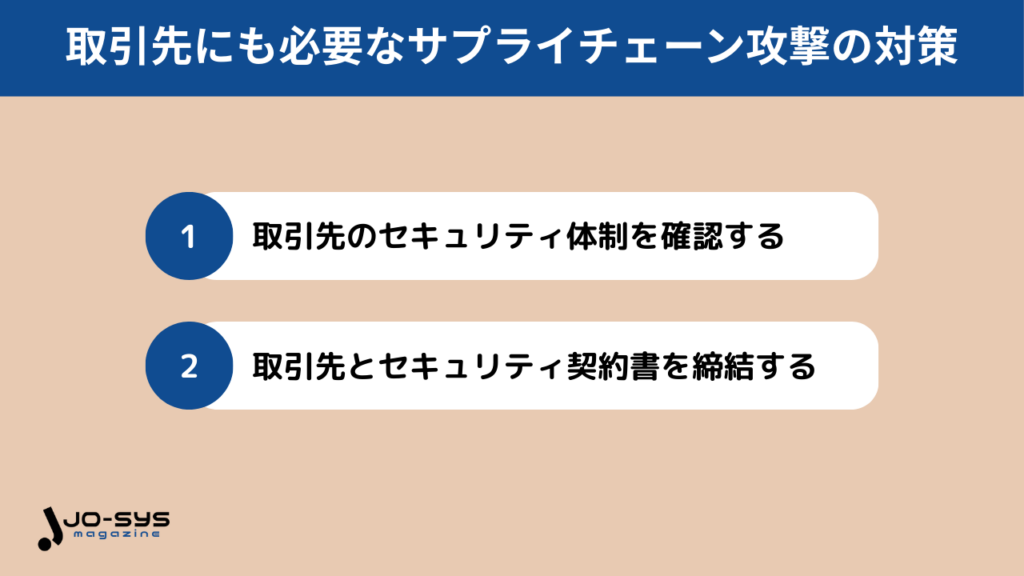

取引先にも必要なサプライチェーン攻撃の対策とは?

サプライチェーン攻撃は自社だけではなく、取引先にもセキュリティ対策の実施が必要です。

取引先にも必要なサプライチェーン攻撃の対策は、以下のとおりです。

それぞれ詳しく解説します。

取引先のセキュリティ体制を事前評価・定期確認する

サプライチェーン攻撃によるセキュリティリスクを低減するためには、取引先のセキュリティ体制を確認することが重要です。

- セキュリティチェックシートの提出を求める

- ISMSやPマークなどの認証取得状況を確認

- ITインフラや運用体制のヒアリング・ドキュメント精査

セキュリティチェックシートを記入してもらう、ISMSやPマークの取得状況を確認するなどし、取引先のセキュリティ状態を把握しておくようにしましょう。

また、新規の取引先と契約する際も、セキュリティ状況を事前に確認した上で契約することがおすすめです。

取引先とセキュリティ契約書を締結する

サプライチェーン攻撃の被害を防ぐためには、取引先とセキュリティ要件を明文化した契約書を取り交わし、リスクの所在を明確にするようにしましょう。

セキュリティ対策に関する合意を文書で残しておけば、万が一インシデントが発生した際の責任や被害を最小限に抑えられます。

セキュリティ対策に迷ったら?経産省やIPAのガイドラインを活用しよう

「サプライチェーン攻撃への対策が重要なのは分かったが、具体的に何から始めればいいか分からない」と悩む企業も多いはずです。

セキュリティ対策の方法に悩んだ場合は、公的機関が提供している無料のガイドラインを活用するのがおすすめです。

- サイバーセキュリティ経営ガイドライン Ver3.0

- 政府機関等のサイバーセキュリティ対策のための統一基準

いずれも具体的なセキュリティ対策や、より高水準のセキュリティを確保するための対策事項を記載しています。

どのようにサプライチェーン攻撃を対策するべきかわからない人は、ぜひ参考にしてみてください。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

まとめ | サプライチェーン攻撃は自社と他社両方の対策が重要

サプライチェーン攻撃は、自社が直接攻撃されなくても、取引先の脆弱性を通じて大きな被害を受けるリスクがある極めて厄介なサイバー攻撃です。

一度発生すれば事業停止や信用失墜、経済損失といった深刻なダメージにつながります。

自社は大丈夫ではなく、取引先から狙われるかもしれないと意識を持つことが、サプライチェーン攻撃の対策につながります。

.jpg)