【保存版】ゼロトラストとは?仕組み・注目の背景・導入ポイントをわかりやすく解説

社内ネットワークのセキュリティだけでは限界を感じている

ゼロトラストセキュリティってどのような仕組みなの?

ゼロトラストはなぜ注目されているの?

従来の「社内は安全、社外は危険」といった考え方では、巧妙化するサイバー攻撃に立ち向かえません。

クラウドサービスの普及やテレワークの発展などによって、社内ではなく社外から仕事に取り組み機会が増加し、セキュリティリスクが課題となっています。

そこで注目されているのが、社内外すべてを信用しない考え方であるゼロトラストセキュリティです。

この記事ではゼロトラストの基本概念から注目の背景、導入するメリットや課題、さらに必要となるソリューションまでを解説します。

ゼロトラストセキュリティとは「すべてを信用しない」新しい考え方

ゼロトラストセキュリティとは、社内や外部といった境界に依存せず、すべてのアクセスを疑い、常に検証する考え方です。

ここからは、ゼロトラストセキュリティの基本概念やよく似た用語であるゼロトラストアーキテクチャやSASEについて解説します。

ゼロトラストセキュリティの基本概念を理解する

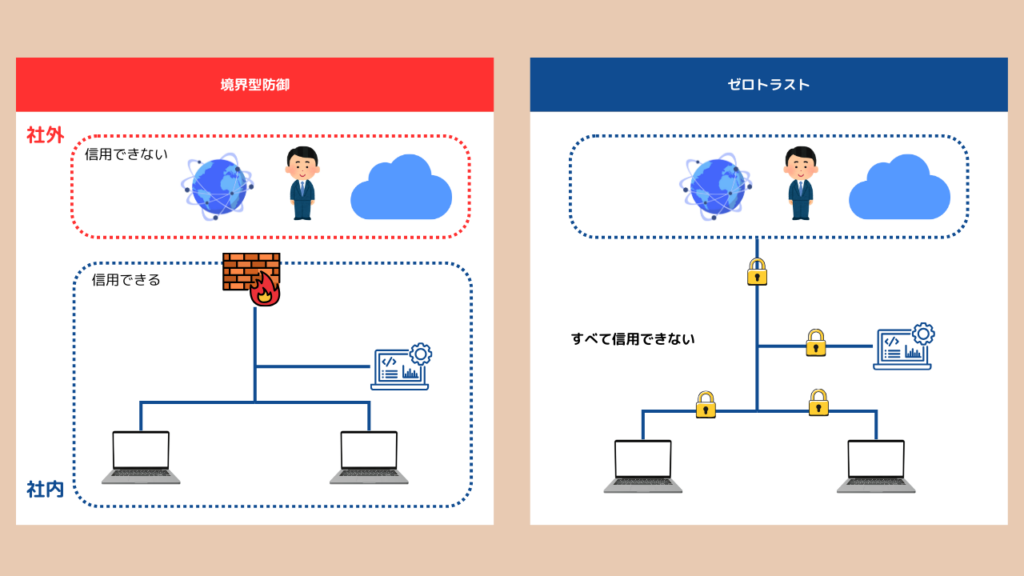

ゼロトラストセキュリティとは、社内や外部といった境界に依存せず、すべてのアクセスを疑い、常に検証する考え方です。従来はファイアウォールを境界にして社内外を分け、内部は安全だと見なしてきました。

しかし、内部に侵入された場合の被害は甚大であり、ランサムウェアや内部犯行を防ぎ切れません。

ゼロトラストでは、通信のたびにユーザーと端末を検証し、許可された操作だけを実行させます。アクセス権限を最小限にし、行動ログを常に監視することで被害の拡大を防ぎます。

ゼロトラストアーキテクチャは「設計思想」である

ゼロトラストアーキテクチャは、ゼロトラストセキュリティにおける構造や設計思想です。

NIST(米国国立標準技術研究所)が公開した「NIST SP 800-207」では、ゼロトラストアーキテクチャの基本原則として「継続的な検証」「最小権限アクセス」「侵入前提の設計」が示されています。

ゼロトラストアーキテクチャは技術の寄せ集めではなく、設計の枠組みそのものを表していると考えておきましょう。

SASE(サシー)はゼロトラストを実現する具体的な仕組みである

ゼロトラストを現実的に実装する枠組みとして、SASE(Secure Access Service Edge)が注目されています。SASEはネットワークとセキュリティ機能をクラウド上で統合し、場所を問わず安全なアクセスを実現します。

従業員がオフィス、自宅、外出先のいずれからでも統一されたポリシーで保護されるのが特徴です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

ゼロトラストが注目される背景

現代でゼロトラストが注目される背景としては、以下のとおりです。

それぞれ詳しく解説します。

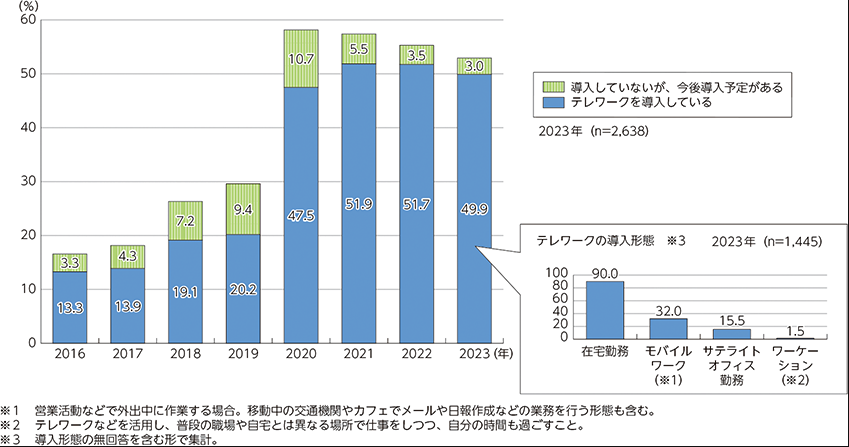

テレワーク普及によるセキュリティリスクの増加

総務省の「令和6年版 情報通信白書」によると、日本企業の約50%がテレワークを導入しています。新型コロナウイルスをきっかけに広がったテレワークは、働き方改革や人材確保の観点からも定着しつつあります。

しかし、オフィス外での業務は新たな脅威を生み出しました。

従来の「社内ネットワークは安全」という前提が通用しなくなり、従業員が自宅や外出先から業務システムへアクセスすること自体がリスク要因となっています。

テレワーク普及によって増大する代表的なセキュリティリスクは次のとおりです。

- 公衆Wi-Fiなど安全性の低いネットワーク経由での接続

- 個人所有端末の利用によるマルウェア感染リスク

- VPN接続設定の不備による不正侵入

- 家族や第三者による端末の覗き見や情報漏えい

- 認証情報の盗難によるなりすましアクセス

テレワーク環境は境界型防御のみでは限界があるため、すべてのアクセスを疑い、検証するゼロトラストの導入が重視されています。

クラウドサービス利用拡大がゼロトラストの必要性を高めた

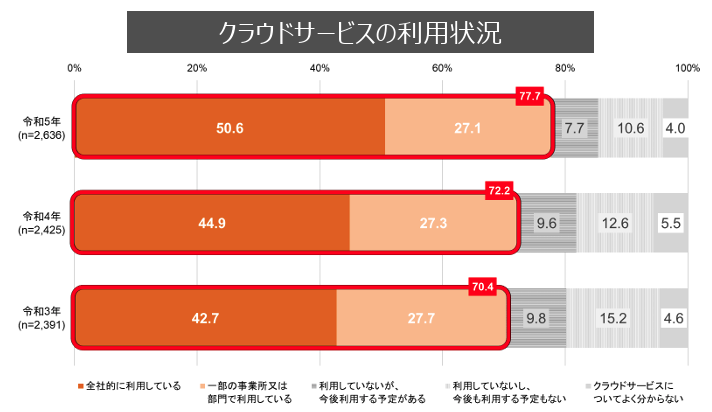

総務省の「令和5年通信利用動向調査」によると、日本企業の77.7%が何らかのクラウドサービスを導入しています。

業務効率化やコスト削減の観点からSaaSやIaaSの利用は急速に広がり、クラウドは企業のIT基盤に欠かせない存在となりました。

一方で、クラウドには以下のようなセキュリティリスクが存在しています。

- アカウント乗っ取りによる不正アクセス

- 誤設定によるデータの公開や漏えい

- サードパーティアプリとの連携による脆弱性拡大

- シャドーIT(情報システム部門が把握していない利用)の発生

- サービス障害や停止時に業務継続性が損なわれるリスク

クラウドサービスにおけるリスクに対応するためには、クラウド環境においても常にユーザーや端末を検証し、最小権限でアクセスを管理するゼロトラストの考え方が欠かせません。

ゼロトラストを導入するメリット

ゼロトラストを導入するメリットは、以下のとおりです。

それぞれ詳しく解説します。

社内外を問わず安全な通信環境を確保できる

ゼロトラストを導入するメリットのひとつが、場所を問わず安全な通信環境を維持できる点です。従来の境界型モデルでは、社内ネットワークに接続していれば信頼できる前提がありました。

しかし、テレワークやクラウド利用が一般化した現在、社外からのアクセスやモバイル端末の利用が増加し、境界の内外を分けること自体が困難になっています。

ゼロトラストでは、ユーザーや端末がどこからアクセスする場合でも、毎回認証や暗号化がおこなわれます。

そのため、自宅やカフェのWi-Fi、公衆回線などリスクの高い環境でも、オフィス内と同等のセキュリティレベルを確保できます。

セキュリティレベルが向上する

ゼロトラストの導入により、従来の境界型防御では防ぎきれなかったリスクを大幅に低減できます。

- ユーザーや端末ごとに必要最小限の権限のみ付与するため

- 一度の認証で終わらず、すべての通信に対して再確認を行うため

- アクセスログを常時収集・分析し、通常と異なる挙動を早期に検出できる

社内外を問わず「すべてを信用せず検証する」プロセスを徹底でき、内部侵入や不正アクセスを前提とした仕組みが備わることで、攻撃の初期段階で食い止められる可能性が高まります。

管理の自動化・効率化により運用負荷を軽減できる

ゼロトラストを導入するメリットは、セキュリティの強化だけでなく、管理業務の効率化にもあります。

従来の境界型モデルでは、ファイアウォールやVPNの設定、権限付与や削除といった作業を都度管理者が行う必要がありました。

ゼロトラスト基盤では、ID管理の自動化やポリシー適用の一元化などの仕組みが整っており、運用負荷を大幅に軽減できます。

- ID管理の自動化

- ポリシー適用の一元化

- アクセス制御の動的変更

- ログ収集と分析の自動化

結果としてIT部門の負担が減少し、本来の戦略的業務にリソースを集中させることが可能です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

ゼロトラスト運用時の課題

ゼロトラストは運用するうえで下記のような課題が存在します。

それぞれ詳しく解説します。

導入・運用にはシステムや人材コストがかかる

ゼロトラストは高度なセキュリティを実現できますが、導入や運用には相応のコストが発生します。

従来の境界型防御を補強する程度であれば部分的なツール追加で対応できますが、ゼロトラストはシステム全体を見直し、認証基盤やネットワーク構成を刷新しなければなりません。

加えて、複数のソリューションを統合し、ログ管理やポリシー適用を一元化する仕組みを整えるため、初期投資が大きくなる傾向があります。

また、ゼロトラストを正しく運用するには、セキュリティに精通した専門人材や、クラウド・ネットワーク・認証技術に横断的な知識を持つ担当者が不可欠です。

人材の採用コストや育成コスト、状況に応じて外部委託も検討する必要があるため、ゼロトラストセキュリティは多くのコストが発生する点に注意が必要です。

過度な設定は利便性を損なう可能性がある

ゼロトラストはすべて検証する思想のため、アクセス制御や認証を厳格に設定しすぎると、利用者の利便性を大きく損なう恐れがあります。

たとえば、業務ごとに毎回複数段階の認証を求められると、従業員はログインや操作に時間を取られ、生産性が低下してしまうでしょう。

また、過度に細かいポリシー設定は、正当な業務利用まで制限してしまい、現場から「使いづらい」「業務が進まない」といった不満が出やすくなります。

そのため、ゼロトラスト導入においては「セキュリティの強化」と「業務効率の維持」のバランスが重要です。

厳格な認証が必要になる

ゼロトラストでは「常に検証する」ことが前提となるため、認証プロセスは従来よりも厳格になります。

多要素認証(MFA)の導入やデバイス認証、利用状況に応じた動的な認証などが必要となり、従業員にとってはログイン手順が複雑化する場合があります。

また、認証情報が増えることで「パスワード管理が煩雑になる」「スマートフォンなどの認証デバイスを常に携帯しなければならない」といった負担も生じるでしょう。

その結果、利用者が利便性を優先して不正確な運用(パスワードの使い回しや認証設定の回避)を行うリスクがあり、反対にセキュリティリスクにつながる可能性も考えられます。

ゼロトラスト導入時に押さえるべきポイント

ゼロトラストを導入する際は、以下のポイントを押さえておきましょう。

認証の手間が増える

ゼロトラストを導入すると、ユーザーは従来よりも多くの認証を求められるようになります。

すべてのアクセスを都度検証する設計思想に基づいているため、クラウドサービス、社内システム、外部アプリケーションなどに接続するたびに確認が必要です。

利便性を損なわないためには、以下のような工夫でバランスをとることが重要です。

- シングルサインオン(SSO)の活用

- 多要素認証(MFA)の組み合わせ

- リスクベース認証の導入

ただ認証を増やすのではなく、利便性を損なわずに安全性を担保する仕組みを取り入れることが、ゼロトラスト導入時の重要なポイントです。

アクセス権限や行動ログを可視化して管理を徹底する

ゼロトラストを効果的に運用するためには、ユーザーごとのアクセス権限を明確化し、行動ログを可視化して管理することが欠かせません。

アクセス権限をあいまいにしたままでは、不要な権限を持つユーザーが内部不正や誤操作によってリスクを生み出す可能性があります。

また、行動ログが十分に収集されていなければ、攻撃の兆候を把握できず、被害が拡大してから気づく事態を招きかねません。

最小権限の原則を適用したり、異常検知の仕組みを導入したりして、より強固なセキュリティを実現させましょう。

段階的に導入して社内の混乱を防ぐ

ゼロトラストは従来の境界型防御を根本から見直す設計思想であるため、一度に全社へ導入すると業務フローが大きく変化し、現場に混乱が生じやすくなります。

特に認証やアクセス制御の仕組みが急に変わると、従業員から「使いにくい」「業務が止まる」といった声が出やすく、導入への抵抗感が高まります。

社内の混乱を防ぐためにも、ゼロトラストを段階的に導入することが有効です。たとえば、機密性が高く攻撃の対象になりやすいシステムを優先的に保護するといった具合です。

このように「スモールスタートから全社展開」へと進めることで、社内の混乱を最小限に抑えながらゼロトラストの効果を高めることができます。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

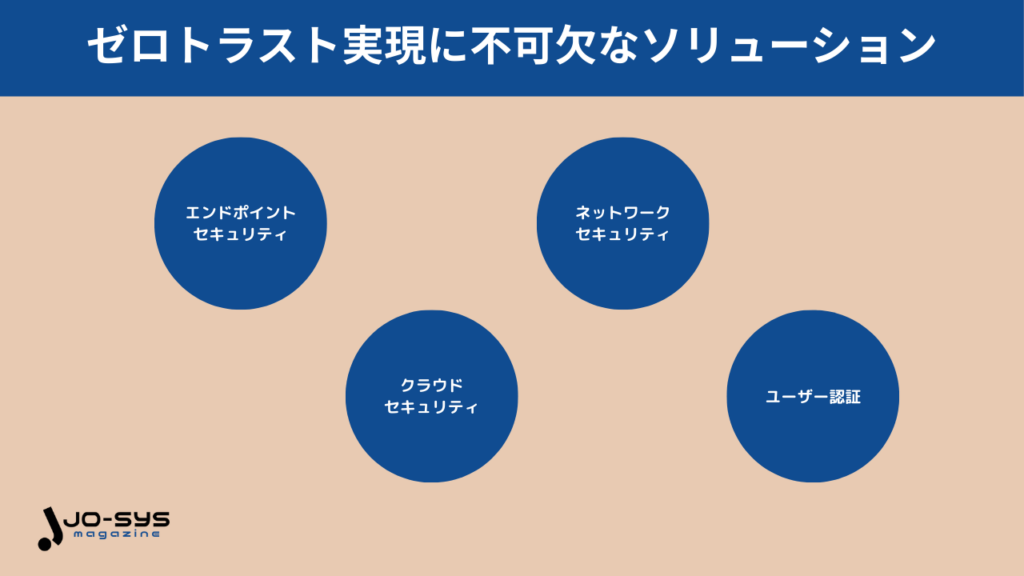

ゼロトラスト実現に不可欠なソリューション

ゼロトラストを実現するためには、以下のようにさまざまなソリューションを組み合わせる必要があります。

それぞれ詳しく解説します。

エンドポイントセキュリティ

ゼロトラストを実現する上で欠かせないのが、PCやスマートフォン、タブレットなど利用者が業務に使う端末を守るエンドポイントセキュリティです。

ゼロトラストでは「信頼できる端末であるかどうか」を常に確認し、認証の一部として利用するため、端末が攻撃者に乗っ取られていればセキュリティは成り立ちません。

主なエンドポイントセキュリティの例は、以下のとおりです。

- EDR:端末上の不審な挙動を検知・隔離し、マルウェア感染や侵入拡大を防ぐ

- MDM/UEM:デバイスの利用状況を一元管理し、紛失時の遠隔ロックやワイプを可能にする

- セキュリティパッチの自動適用

エンドポイントセキュリティを強化することで、正しく管理された端末が業務システムにアクセスできるゼロトラストの基本原則を担保できます。

ネットワークセキュリティ

従来の境界型モデルでは、社内ネットワークを「安全な場所」と見なし、社外からの侵入を防ぐことに注力してきました。

しかしクラウドやモバイル利用が主流となった現在、社内と社外の境界はあいまいになり、内部ネットワークも攻撃対象となっています。

そのため、現代では以下のような施策を取り入れ、ネットワークセキュリティを強化することも重要です。

- ゼロトラストVPN / SDP

- FWaaS

- セグメンテーション

- 通信の暗号化

ゼロトラストの考え方では、ネットワークは「信頼できるもの」として扱うのではなく、「安全に利用するために常に保護すべきもの」と位置づけられます。

そのため、ネットワークセキュリティはゼロトラストの実現における中核的な領域といえます。

クラウドセキュリティ

クラウドサービスは業務の中心となりつつありますが、一方で利用形態が複雑化しており、従来の境界防御のみでは防御が困難です。

ゼロトラストの考え方では、クラウド上のデータやアプリケーションも「常に検証対象」と位置づけ、利用者・端末・接続先の安全性を確保する必要があります。

クラウドセキュリティを実現する代表的な仕組みは、以下のとおりです。

- CASB:ユーザーとクラウドサービスの間に入り、不正利用やデータ漏えいを監視・制御する

- CSPM:クラウド設定を自動でチェックし、誤設定による情報漏えいを防ぐ

- 暗号化とDLP:保存データや転送データを暗号化し、機密情報の持ち出しや不正共有を防止する

- シャドーIT対策:管理部門が把握していないクラウド利用を検出し、リスクを可視化する

複数の対策を組み合わせることで、クラウド環境でも「最小権限アクセス」と「常時監視」を徹底できます。

ユーザー認証

すべてのアクセスを疑い、都度検証するゼロトラストの仕組みでは、利用者が正規のユーザーであるかを確認する認証が必須の取り組みです。

単純なIDとパスワードだけの仕組みでは不正アクセスを防ぎきれず、認証の多層化と柔軟な制御が不可欠です。ユーザー認証における代表的な仕組みは、以下のとおりです。

- 多要素認証(MFA):パスワードに加え、生体認証やワンタイムパスワードを組み合わせ、不正利用を防止

- シングルサインオン(SSO):一度のログインで複数の業務アプリケーションを利用可能にする

- リスクベース認証:アクセス元のIPや端末状態、行動パターンに応じて、必要な認証レベルを動的に引き上げる

ユーザー認証を強化することで、正規のユーザーのみが正規の環境からアクセスしている状態を担保できます。

まとめ | ゼロトラストは「境界防御に限界を迎えた現代」に必須のセキュリティ対策

ゼロトラストはすべてを信用せず、常に検証する思想に基づいたセキュリティモデルです。テレワークの普及やクラウド利用の拡大により、社内外の境界だけで守る従来型セキュリティのみでは対応しきれません。

ゼロトラストを導入することで、社内外を問わず安全な通信環境を実現し、セキュリティレベルを大幅に向上させられます。

今後もサイバー攻撃は高度化し、企業の規模や業種を問わず標的となるリスクが高まります。境界防御に依存せず、ゼロトラストを基盤としたセキュリティ体制を整備することが、現代の企業にとって不可欠です。

.jpg)