シャドーITとは?組織を危険にさらすリスクと今すぐ取るべき5つの対策

従業員が勝手にツール使っていないか心配

情報漏えいリスクを放置している気がする

シャドーIT対策って何から始めればよいの?

社内で使われているはずのないツールや個人端末がいつの間に利用されている「シャドーIT」に悩みを抱える企業も多いでしょう。

多くの企業が「管理できていないITリスク」に直面しています。テレワークやクラウド活用が進む中で、従業員が気軽に導入したサービスが情報漏えいやウイルス感染の原因となるケースが増加しています。

企業の情報資産を守るためにも、シャドーITの対策を早めに講じることが重要です。

この記事では、企業が見落としがちな「シャドーITの本質的リスク」と、今すぐ取り組むべき5つの実践対策を体系的に解説します。

シャドーITとは?

シャドーITとは、情報システム部門や企業の管理外で使用されているITツールやデバイスのことを指します。

- 私用のスマートフォン・PC

- クラウドサービス

- AI …etc

企業として認可されていないにもかかわらず、業務の利便性を理由に勝手に導入されてしまうことで、セキュリティ管理が行き届かず、情報漏えいのリスクが高まります。

表面的には業務効率化が向上しているように見えますが、裏側ではシャドーITによるセキュリティリスクが高まっているため、企業にとっては大きな脅威といえるでしょう。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

BYODとの違いは“許可の有無”

シャドーITと混同されやすい概念にBYODがありますが、企業が正式に許可・管理しているかどうかの点で異なります。

| 比較項目 | シャドーIT | BYOD |

|---|---|---|

| 許可の有無 | 許可あり | 無許可 |

| 管理体制 | 情報システム部門・企業が把握 | 情報システム部門・企業が把握していない |

| セキュリティ対策 | ポリシーに基づいて運用 | ほとんど無対策 |

| リスクレベル | 低い | 非常に高い |

BYODは、社員が自分の端末を業務に使用することを前提に、セキュリティ対策やガイドラインの整備がおこなわれています。

一方で、シャドーITは無許可で使用されるため、企業側がその存在すら把握していないケースも少なくありません。

関連記事:BYODとは?意味・メリット・導入時のポイントをわかりやすく解説

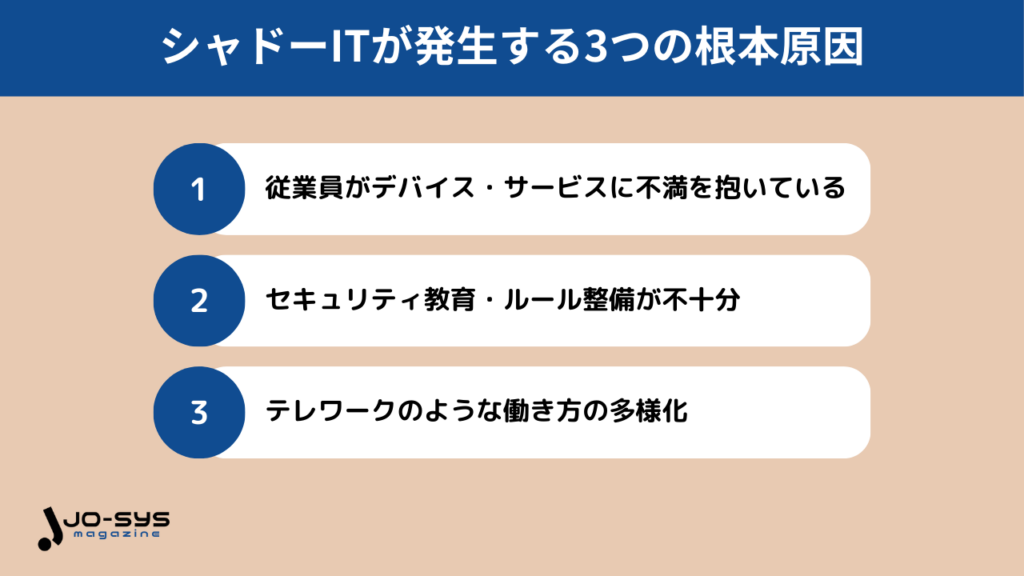

シャドーITが起こる3つの根本原因とは

シャドーITが発生する3つの根本原因は、以下のとおりです。

それぞれ詳しく解説します。

従業員がデバイス・サービスに不満を抱いている

企業で導入されているITツールや社用端末が「使いづらい」「動作が遅い」「業務に合っていない」と感じた従業員は、独断で別のツールを導入するケースがあります。

- 社内チャットが重くて使いづらい → LINEを使い始める

- 社内のファイルサーバーにアクセスしづらい → Dropboxを利用する

- 外出中に資料を確認したい → 私物スマホで業務データを閲覧する

シャドーITの発生する原因の多くは従業員の不満から生じており、単に禁止するだけでは逆効果になる場合もあります。

セキュリティ教育・ルール整備が不十分

シャドーITが増加する背景には、セキュリティ教育やルール整備が不十分なことが挙げられます。

どれほど優れたセキュリティ対策があっても、現場の従業員がルールの存在や目的を理解していなければ意味がありません。

- 「外部サービスの使用は禁止されている」と知らずにGmailで業務連絡をしていた

- 情報持ち出しがNGと知らずに、自宅のPCで社内ファイルを編集していた

- 利用可能なツールのリストが存在せず、どこまでが許可されているのかわからない

従業員がシャドーITを悪意なくおこなっているケースも多く、教育やガイドラインの不備がセキュリティリスクを高めていると考えられるでしょう。

テレワークのような働き方の多様化

テレワークやハイブリッドワークなど働き方が多様化した現代では、オフィス外で業務をおこなうケースが少なくありません。

社内ネットワークと端末で完結していた業務も、現在では自宅や外出先からアクセスすることが多く、より高度なセキュリティ対策が求められています。

- 社外での業務時、社内システムにアクセスできないため外部ツールを使用

- 自宅PCで業務資料を編集し、そのまま個人クラウドに保存

- カフェなどの公共Wi-Fi経由で機密情報にアクセス

カフェなどの公共Wi-Fiで機密情報を取り扱っている場合、第三者から個人情報を盗まれる可能性があるため注意が必要です。

働き方が多様化する現代においては、利便性とセキュリティを両立させる環境整備が不可欠といえるでしょう。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

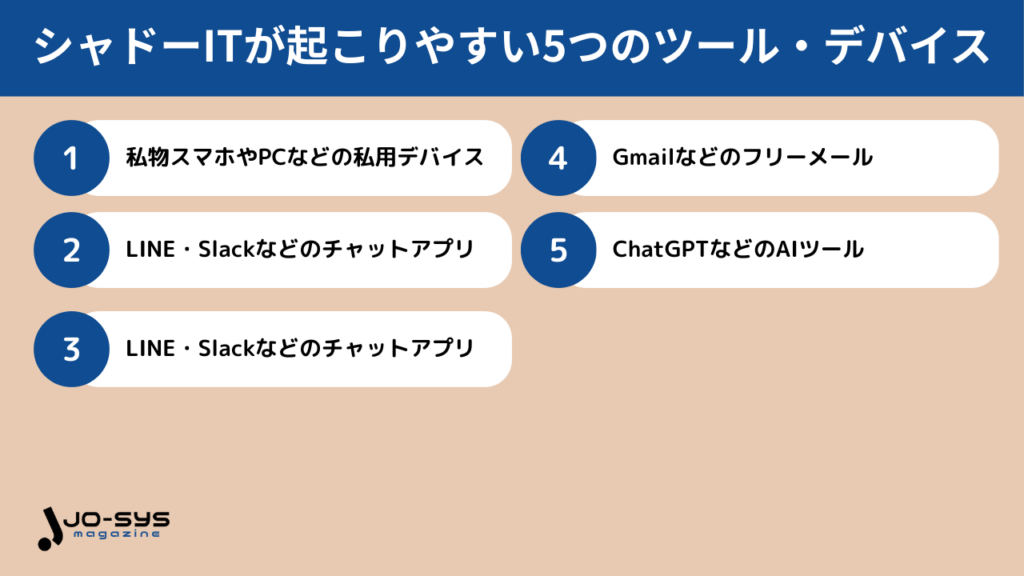

シャドーITが起こりやすい5つのツールとデバイス

シャドーITが発生しやすい代表的なツール・デバイスは、以下のとおりです。

それぞれ詳しく解説します。

私物スマホやPCなどの私用デバイス

多くの企業で見られるシャドーITが、私物スマホやPCなどの私用デバイスを業務利用するケースです。従業員が自宅のPCや個人スマホを業務に使うことで、企業のセキュリティ外で情報のやり取りが発生します。

- ウイルス対策がされていない私物端末で業務データを開く

- 家族も使う共有PCに機密ファイルを保存してしまう

- 紛失・盗難時に企業データが流出する

スマートフォンは利便性が高く、社内チャットやメールを気軽に見るために使われがちです。

しかし、業務データが個人端末に保存されることで、情報漏えい・不正アクセス・誤送信といった多くのリスクが顕在化するでしょう。

関連記事:MDMとは?情報漏洩対策からBYOD対応まで、導入メリットと機能を解説

LINE・Slackなどのチャットアプリ

業務連絡を迅速におこなうために、LINEやSlackなどのチャットアプリがシャドーITとして使われるケースが増えています。

スマートフォンで手軽に使えるLINEは、ビジネス利用が禁止されているにもかかわらず、顧客とのやり取りや社内連絡に利用されやすい傾向にあるでしょう。

- 送受信ログが残らない

- 情報漏えいが起きても追跡できない

- なりすましや誤送信による被害が起こりやすい

また、Slackも本来は業務向けですが、無料プランや個人契約で勝手に開設されたワークスペースを使ってしまうと、企業がログや権限を管理できません。

Google DriveやDropboxなどのクラウドストレージサービス

社内ファイルサーバーにアクセスできない場合や、メール添付では不便な場面で、Google DriveやDropboxといった個人向けクラウドストレージが利用されがちです。

- ファイルの共有リンクがインターネット上に公開されてしまう

- 社内外の第三者に無断で共有される

- アクセス権限を適切に付与していないため、退職者が継続してアクセスできる状態が続く

また、企業としては「誰が・いつ・何を・どこに保存したのか」とログ管理もできません。

クラウドストレージの安全性を担保するためには、企業向けのクラウドストレージ(Google Workspace、Boxなど)を導入し、ファイル共有のルールを明文化する必要があります。

Gmailなどのフリーメール

業務上のやり取りをGmailやYahoo!メールなどのフリーメールで行うことは、シャドーITの典型的な例です。

社内メールが使いにくい、あるいは社外とやり取りするための公式アドレスが発行されていないといった理由から、従業員が個人のメールアカウントを使い始めることが多く見られます。

- 社内で送信されたはずのメール内容が企業外部に保存されてしまう

- フィッシング詐欺やアカウント乗っ取りの標的になりやすい

- 退職後もメールアカウントが使用され続け、情報流出の原因となる

GmailやYahoo!メールは便利ですが、企業情報を扱う環境としては脆弱です。業務メールは必ず企業が管理するドメイン・アカウントを通じておこなうようにしましょう。

ChatGPTなどのAIツール

近年、業務効率化の一環としてChatGPTなどの生成AIツールを利用する場面が増えています。

しかし、情報を入力すれば即座に回答を得られる便利さの裏には、企業機密や個人情報の外部流出などのセキュリティリスクがあるため注意が必要です。

- 入力した内容がAIベンダーのサーバー上に蓄積・再学習される可能性がある

- 利用履歴が企業側で追跡できない

- 本人の知らぬうちに機密情報を外部に晒してしまう

実際に、OpenAI社から2023年3月24日に有料版である「ChatGPT Plus」を契約するユーザーの個人情報が漏洩したとの報告もあります。

March 20 ChatGPT outage: Here’s what happened

引用元:March 20 ChatGPT outage: Here’s what happened | OpenAI

企業としては、AIツールの業務使用に関してポリシーと禁止範囲を明確に設定し、利用する場合も専用の法人プランを導入するなどの対策が不可欠です。

シャドーITが招く5つの重大セキュリティリスク

シャドーITが招く5つの重大セキュリティリスクは、以下のとおりです。

シャドーITがもたらす影響は、単なるIT部門の管理不備では済みません。情報漏洩や外部からの不正アクセスが発生すると、企業の信用低下や損害賠償といった問題も生じます。

ここでは、シャドーITによって引き起こされる重大なセキュリティリスクを5つ解説します。

業務アカウントの乗っ取りによる不正操作

シャドーITによって引き起こされるリスクの一つに、業務アカウントの乗っ取りによる不正操作が挙げられます。

シャドーITで使われるサービスの多くは、多要素認証の導入やIP制限などのセキュリティ機能が不十分な場合が多く、攻撃者のターゲットになりやすいです。

- パスワードの使い回しや漏洩による不正ログイン

- フィッシングメール経由でのID・パスワード収集

- 外部サービスからのクレデンシャルスタッフィング攻撃

乗っ取られたアカウントが社内システムにアクセスできる設定になっていれば、機密ファイルや顧客情報の漏えい・改ざんにもつながります。

感染経路不明のマルウェア・ウイルスへの感染

シャドーITによって使用される非公式なツールやデバイスは、マルウェやウイルスに感染するリスクが高いです。

私物のPCやスマートフォンで業務ファイルを扱うケースでは、社内のセキュリティソフトやファイアウォールの保護を受けない状態で作業がおこなわれます。

- フリーソフトとともにインストールされるスパイウェア

- 安全性の確認されていない外部リンクからのファイルダウンロード

- OSやソフトウェアのアップデート未実施による脆弱性の放置

マルウェアやウイルス感染に感染すると、業務データの破壊や改ざん、外部送信など多くの被害につながります。

感染経路が私物端末だった場合、原因の特定や追跡が難しく、インシデント対応が遅れる可能性も考えられるでしょう。

外部からの不正アクセス

シャドーITを通じて利用されるサービスのなかには、アクセス制御や暗号化などのセキュリティ対策が不十分なものが多く存在しています。

セキュリティ対策が不十分なままだと、外部からの不正アクセスによって機密情報を抜き取られるリスクが発生するため注意が必要です。

- アカウント共有による認証管理

- IP制限や地域制限のないクラウドサービス利用

- 社員が意図せず設定した誰でもアクセス可能なリンクの存在

また、情報システム部門や組織で把握していないサービスであれば、万が一アクセスされたとしても検知・遮断できないまま被害が拡大する可能性が高いです。

個人情報や機密データなどの情報漏えい

シャドーITは、個人情報や機密データなどの情報漏えいにつながるリスクが高いです。

公式の管理下にないツールやデバイスでやり取りされた情報は、第三者に容易にアクセスされる可能性が高く、企業として責任の所在も不明確になります。

- Google Driveの共有設定が「全員に公開」となっていた

- LINEで顧客対応をしていた際、履歴が自動保存されずに確認不能になった

- 社内文書をGmailで送付したところ、誤送信により他社に情報が流出

日常的な業務のミスで情報漏えいは発生する可能性があり、意図的な流出ではないだけに企業の管理責任が厳しく問われます。

個人情報保護法やマイナンバー制度などの法律に抵触するリスクもあるため、シャドーIT対策は徹底しておこなう必要があるでしょう。

端末の紛失

私物のスマートフォンやノートPCなどが業務利用される環境では、端末紛失が大きなリスク要因となります。

外出先や交通機関内などで端末を置き忘れたり盗難に遭ったりした場合、保存されていた業務データがそのまま第三者の手に渡るリスクがあるでしょう。

端末の紛失によるリスクを防ぐためにも、業務利用を許可する端末にはMDM(モバイルデバイス管理)を導入し、紛失時にも即時対応できる体制を整備することが重要です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

【事例】シャドーITが原因で発生したセキュリティ事故

シャドーITは、情報漏えいや金銭的損失など企業にとって重大なインシデントに発展する可能性があります。

ここでは実際に、シャドーITによってどのようなセキュリティ事故が発生しているのかを解説していきます。

教員が私用PCを使用し、生徒の個人情報が外部に流出

2022年10月、ある県立高校にて、教師が無断で私用パソコンを業務利用したことにより、セキュリティインシデントが発生しました。

教師は定期テストの問題を自宅PCで作成していた際、画面上に「ウイルスに感染した」との警告メッセージが表示されました。

慌てて画面に記載された連絡先へ電話し、対応した相手に金銭の支払いを求められた結果、詐欺の被害に遭い、支払いに応じてしまったとのことです。

最終的に、パソコン自体にはウイルス感染は確認されなかったものの、PCには部員23名分の個人情報が保存されていたことが明らかになり、漏えいの可能性が高いとして報道されました。

禁止されていたフリーメールを使い、不正アクセス被害に

フリーメールの業務利用は、利便性が高い反面、企業や自治体の管理が及ばないため大きなセキュリティリスクに発展する可能性があります。

実際に、ある自治体では職員が禁止されていたGmailなどのフリーメールを業務利用し、不正アクセスの被害に遭ったという深刻なインシデントが発生しました。

アカウントには、日本国外から複数の不正アクセス(アメリカ・中国・台湾)が確認され、メールに添付されていた免許証や銀行口座情報などの機密データが流出した可能性があると報告されています。

このような行為は、組織のルール違反であると同時に、情報漏えいや信頼度の低下などにつながります。

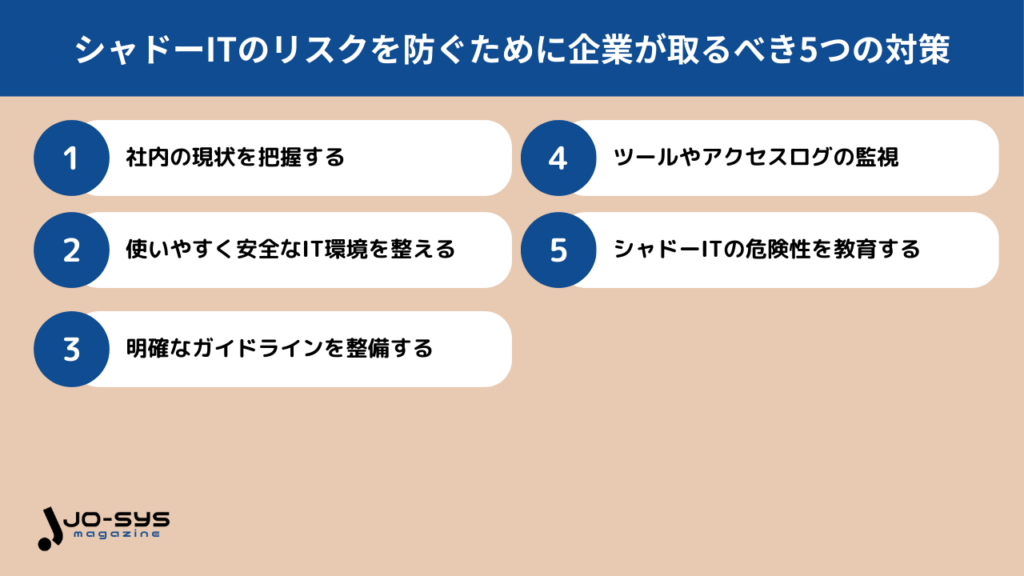

シャドーITのリスクを防ぐために企業が取るべき5つの対策

シャドーITのリスクを防ぐために企業が取るべき5つの対策は、以下のとおりです。

それぞれ詳しく解説します。情報資産の漏えいや企業の信用度低下といったリスクを防止するためにも、シャドーITの対策方法を確認しましょう。

社内の現状を把握する

シャドーIT対策を進めていくためには、社内の現状について把握するようにしましょう。従業員がどのようなツールやデバイスを使って業務を進めているのかを把握しなければ、的確な対策も立てられません。

全社員を対象にITツールの利用状況アンケートを実施したり、業務日報やヒアリングで実際の業務フローと利用ツールを可視化したりするのがおすすめです。

アンケートを回収したら、従業員のニーズを把握し、課題・改善点の棚卸しをおこないましょう。

使いやすく安全なIT環境を整える

シャドーITを防ぐためには、従業員が快適に業務がおこなえる安全で利便性の高い環境を整えること重要です。

ヒアリング結果をもとに従業員が必要としているツールやデバイスなどを洗い出し、チャットツールやAIサービスの法人プランの導入を検討していきましょう。

明確なガイドラインを整備する

多くの企業ではシャドーITの危険性や禁止事項が従業員に伝わっていないために、シャドーITを引き起こしている可能性があります。

そのため、シャドーITのリスクを防止するためにも、以下のようなシャドーITに関するガイドラインの策定をおこないましょう。

- 使用可能・禁止のITサービス一覧

- シャドーITの定義・リスクの説明

- 個人デバイスやクラウドサービス利用時の注意事項

- 違反時の対応方針と処分規定

- 利用申請・承認フローの明確化 …etc

ガイドラインは作成して終わらせるのではなく、研修・ハンドブック・社内ポータルなどで繰り返し周知をおこなうことが重要です。

ツールやアクセスログの監視をおこなう

シャドーITによる情報漏えいや不正アクセスを未然に防ぐためには、システムへのアクセス状況や利用ツールの挙動を監視する仕組みの整備が重要です。

「何を使っているか分からない」「誰がアクセスしているか分からない」状態を放置してしまうと、インシデント発生時の対応が遅れ、被害が拡大するリスクがあります。

- クラウドアクセスの可視化(CASB:Cloud Access Security Brokerの導入)

- ネットワークログの収集・分析(SIEMツールやエンドポイント監視)

- 外部サービスとの連携制限やIPフィルタリング

- 不審なアクセスや未許可ツールのアラート通知

複数の技術を組み合わせて、ツール・アクセスログの監視をおこなえば、セキュリティ事故が発生した場合にも迅速な対応が可能です。

シャドーITの危険性を教育する

シャドーITの多くは、従業員の悪意ではなく「これくらいなら大丈夫」といった油断や知識のなさが原因で発生しています。

そのため、シャドーITのリスクを確認してもらうためにも、従業員へシャドーITの危険性を教育するのがおすすめです。

- シャドーITによる実際のインシデント事例を紹介する

- 情報漏えいや不正アクセスの被害シミュレーションを通じて危機感を持たせる

- ポリシーの読み合わせや小テストの実施で理解度を可視化する

- 部門ごとに使われやすいツールの危険性を個別に指導する

とくに新入社員や中途社員に対しては、入社時点で明確なセキュリティ方針とシャドーITの禁止事項を研修で伝えることが重要です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

まとめ|シャドーITの放置は組織全体のリスク!今すぐ対策を始めよう

シャドーITは、従業員が「便利さ」を求めて行動した結果として発生するケースが多く、情報漏えいやアカウントの乗っ取り、マルウェア感染などのリスクにつながる可能性があるため注意が必要です。

シャドーITによる被害やリスクを防止するためにも、本記事で解説したガイドラインの策定やセキュリティ教育といった対策を積極的に取り入れるようにしましょう。

.jpg)