ファイアウォールとは何か?初心者でもわかる仕組み・種類・必要性を解説

ネットワークのセキュリティって難しそう…

ファイアウォールって名前だけは聞いたことがあるけど、結局なに?

ウイルス対策ソフトとは違うの?どうやって設定すればいいの?

このような疑問を抱いている人も多いでしょう。現代のインターネット環境では、個人・企業を問わず不正アクセスや情報漏洩のリスクと常に隣り合わせです。

サイバー攻撃から情報資産を守るために必要なのが、ファイアウォールです。

本記事では、ファイアウォールの基本的な役割や種類、主な機能、混同しやすい他のセキュリティ技術との違いまで、初心者でもわかるように解説します。

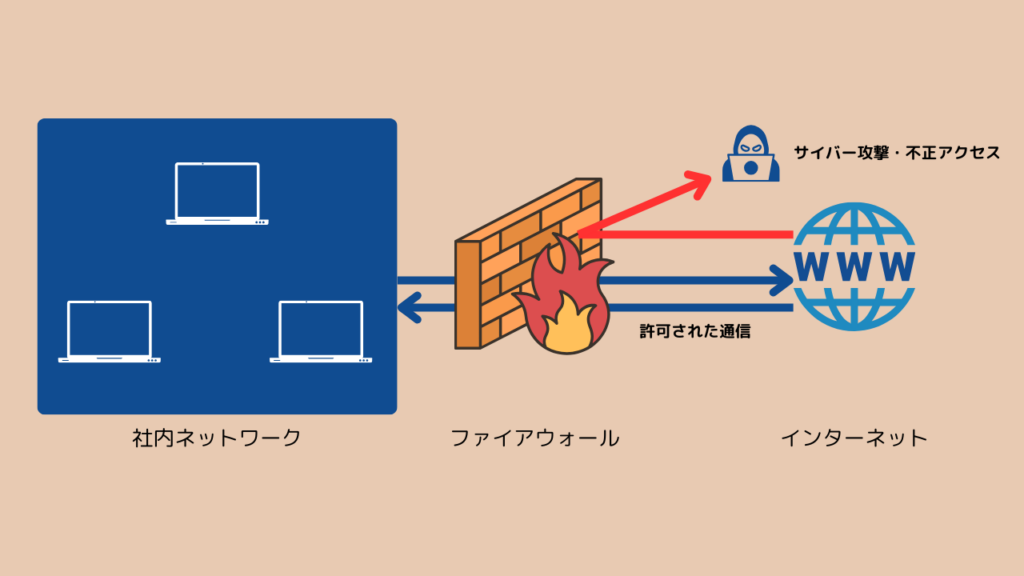

ファイアウォールとは?不正アクセスを防ぐネットワークの防御壁

ファイアウォールとは、インターネットと内部ネットワークの間に設置される防御システムです。

外部からの不正アクセスや、内部からの情報漏洩リスクを軽減するために、特定の通信を遮断・制御する役割を担います。

- 許可された通信のみを通過させる

- 不正アクセスやマルウェアの侵入を防ぐ

- 通信ログを記録・監視する

基本的なセキュリティ対策として多くの企業や個人が導入しており、ネットワークの安全性を保つために不可欠な存在です。

WANの発展によって、企業内のネットワークをインターネットに接続する現代では、サイバー攻撃や内部不正によるリスクを防ぐために重要性が高くなっています。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

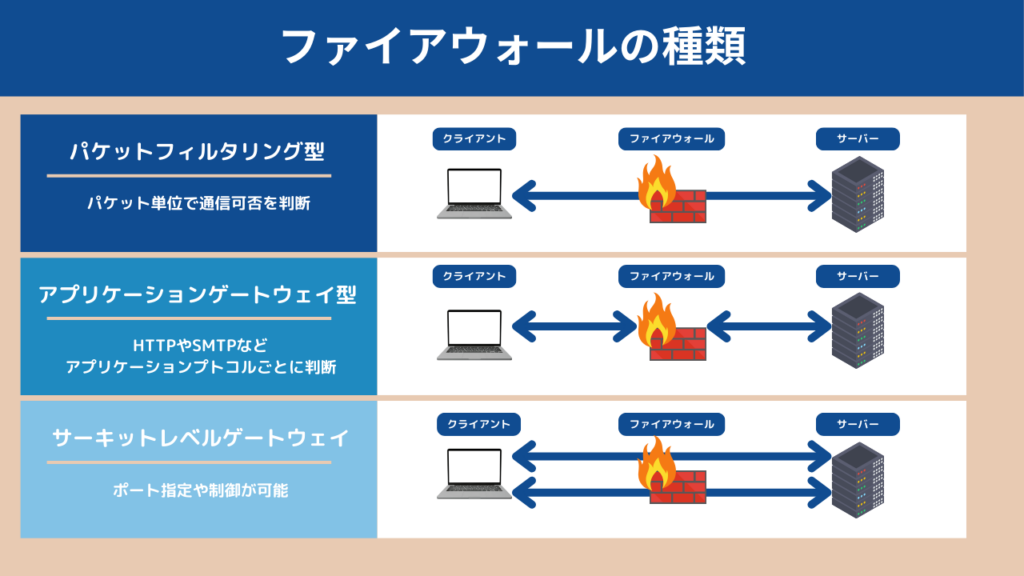

ファイアウォールの種類と仕組みを確認しよう

ファイアウォールには、用途やセキュリティレベルに応じていくつかの種類が存在します。

主な種類は、以下のとおりです。

それぞれ詳しく解説します。

パケットフィルタリング型

パケットフィルタリング型ファイアウォールは、送信元IPアドレスや宛先ポート番号などのパケットヘッダ情報に基づいて通信を制御する方式です。

ヘッダを事前に設定したフィルタリングのルール設定と一致するかどうかをチェックし、許可または遮断を判断します。多くの家庭用ルーターや企業の出入口ルーターにも広く使われている形式です。

ただし、データの内容までは確認できないため、巧妙な攻撃やアプリケーション層の不正アクセスを見逃してしまう恐れがあります。

そのため、他のファイアウォール方式やIDS/IPSと組み合わせて使用するのが一般的です。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、通信内容をアプリケーションレベルで検査できる方式です。

HTTPやSMTPなど、特定の通信プロトコルに対して認証をおこない、異常なパターンや不正なコマンドの送受信を検知・遮断します。

たとえば、悪意のあるWebアクセスや不正メールの送信を防ぐといった細かな制御が可能です。

セキュリティレベルが高く、企業の外部公開サーバーやインターネット経由の業務においておすすめできます。

サーキットゲートウェイ型

サーキットゲートウェイ型は、通信の中身ではなくOSI参照モデル「トランスポート層」のセッションを監視・制御する方式のファイアウォールです。

外部と内部の間に中継ポイントを設け、通信を間接的に行うことで、不正なセッションやなりすましを防ぎます。

認証が成功したセッションだけを許可するため、パケット単位の制御よりも柔軟性が高く、セキュリティレベルも良好といえるでしょう。

アプリケーションゲートウェイ型ほどの高精度な検査はおこないませんが、可用性と安全性のバランスが取れた方式です。

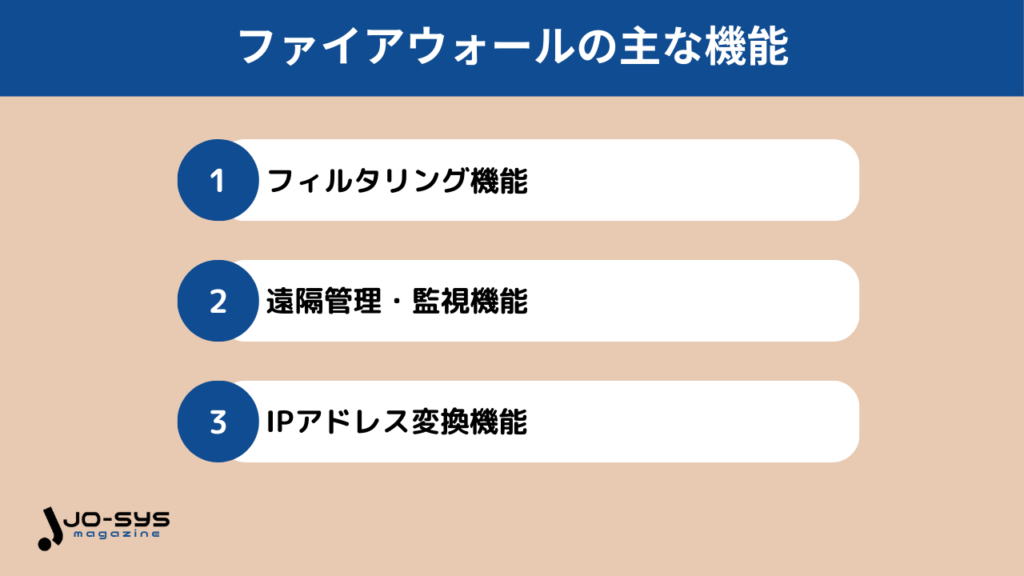

ファイアウォールの主な機能は「遮断・監視・変換」

ファイアウォールは単に通信の遮断だけをおこなうわけではありません。現在のファイアウォールは、以下の3つの機能が備わっています。

それぞれ詳しく解説します。安全性を維持するためのファイアウォールの機能について、確認しておきましょう。

フィルタリング機能で不正な通信をブロックする

ファイアウォールの基本的な機能として、フィルタリング機能が挙げられます。

フィルタリング機能は、特定の条件に合致した通信のみを許可し、異なる場合は通信を遮断する仕組みです。

たとえば「社外からの特定ポートへのアクセスは禁止」「海外IPからの接続はブロック」などを設定し、該当の通信をブロックすることで安全なやり取りが可能です。

また、内部の端末から外部への不審なアクセスも制御可能なため、内部不正や感染後の被害拡大を抑える効果も期待できます。

遠隔管理・監視機能でネットワークの状態を常に可視化できる

ファイアウォールには、遠隔管理や監視機能も搭載されています。

- 設定変更

- ソフトウェアメンテナンス

- 設定情報のバックアップ・リストア

- ログ取得・閲覧

不正アクセスの通信可否を判断するファイアウォールですが、万一通過された場合に、企業の情報資産が盗まれる可能性が考えられるでしょう。

そこで、ファイアウォールの監視機能であれば、遠隔からの迅速な対応が可能です。

常時不審なアクセスから守るためにも、ファイアウォールの監視・管理機能は欠かせないといえるでしょう。

IPアドレス変換機能でプライベートIPを安全に公開できる

ファイアウォールには、グローバルIPアドレスとプライベートIPアドレスを相互変換するNATが備わっています。

NATを使用すれば、任意の通信を社内ネットワークの特定のコンピューターに誘導できます。

また、ネットワーク構成を外部に晒さずに済むため、外部からは1つのIPにしか見えない構成でも、内部では複数の端末が同時にインターネットを利用することが可能です。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

IDS・IPSとの違い

ファイアウォールはネットワークの出入口でアクセスの可否を判断する仕組みです。一方で、IDS(侵入検知システム)やIPS(侵入防止システム)は、内部ネットワークの「監視・対応」に特化しています。

そのため、ファイアウォールを突破された場合に備えて、IDS・IPSを導入しておくと内部ネットワークの安全性を高めることが可能です。

ファイアウォールは通信可否の制御、IDS・IPSは異常検知や防止に特化した仕組みと覚えておくようにしましょう。

WAFとの違い

WAF(Web Application Firewall)は、Webアプリケーションに対する攻撃を防ぐ専門的な防御システムです。一方、ファイアウォールはネットワーク全体の通信の制御をおこなう仕組みです。

- Webアプリケーションの通信内容を解析

- SQLインジェクションやXSSなどの攻撃を防止

- Webサーバーを対象とした防御に特化している

WAFを導入すれば、Webサイトやアプリケーションを練らすSQLインジェクションやXSS(クロスサイトスクリプディング)といった攻撃を早期に検知・防止することができます。

ファイアウォールはネットワークと通じた外部攻撃や内部不正を防ぐのに対し、WAFはWebアプリケーションの防御に特化しています。

トライアル申込者全員に

「IT管理に使える4大テンプレート」

無料プレゼント!

- 💻 IT資産管理台帳

- 🧾 PC利用規定テンプレート

- 🔐 パスワードポリシーサンプル

- 🌐 IPアドレス管理表

👉 トライアルに申し込む

ファイアウォールに関するよくある質問

ファイアウォールを無効にするとどうなりますか?

ファイアウォールを無効にすると、不正な通信を判断する機能がなくなるため、外部のサイバー攻撃に対して無防備な状態になります。

- 不正アクセスのリスクが高まる

- マルウェア感染・特定のポートを狙った攻撃リスクの増加

- 情報漏えいによる企業の信用失墜

上記のように、通信の判断機能が失われることで、さまざまなリスクがあります。

そのため、ファイアウォールは可能な限り有効にしておくべきといえるでしょう。

ファイアウォール以外に必要なセキュリティ対策はありますか?

ファイアウォールだけでは、すべてのサイバー攻撃を防げるわけではありません。以下のような対策を組み合わせておくと、より強固なセキュリティを実現できます。

- ウイルス対策ソフトの導入

- IDS・IPSの導入

- WAFの導入

あくまでネットワークの出入口を守る仕組みであるため、ネットワーク内部や端末単位でセキュリティを高めるには、複数のセキュリティ対策を組み合わせることが重要です。

まとめ | ファイアウォールはネットワークを守るために必要な存在

ファイアウォールは、ネットワークの入口で不正な通信を防ぐ機能です。パケットの制御、通信内容の監視、IPアドレスの変換など、複数の機能を通じて企業や個人の情報資産を守っています。

しかし、ファイアウォールだけでは万全とはいえません。IDS/IPSやWAFなどのセキュリティ対策と組み合わせれば、より強固なセキュリティを実現できます。

現時点で適切な対策が取れていない場合は、ファイアウォールの設定状況から確認をおこないましょう。

.jpg)